Dmitri Badin er Putins superhacker

Den ondskapsfulle klovnen

Dmitri Badin (31) er president Vladimir Putins superhacker – og en datamester av høy klasse. – De er som kunstnere, har Putin sagt om hackerne sine.

E-posten kom i april i 2015. En rekke medlemmer av den tyske nasjonalforsamlingen Bundestag samt ansatte ved Angela Merkels kontor mottok meldingen som angivelig var fra De forente nasjoner (FN). Avsenderadressen var «@un.org.», og tittelen på e-posten var «Ukrainas konflikt med Russland legger økonomien i ruiner.»

Da de intetanende tyske politikerne åpnet posten, installerte en hemmelig kode seg selv på alle maskinene der brukeren leste meldingen. I løpet av de neste ukene stjal hackerne drøssevis av passord og overtok etter hvert hele IT-infrastrukturen i nasjonalforsamlingen. Til slutt hadde ikke tyskerne selv kontroll hverken på sine egne nettsider eller det meste av øvrige IT-systemer.

Da saken etter hvert ble gransket, viste det seg at hackerne hadde lastet ned ikke mindre enn 16 gigabyte med data, blant annet hele e-postboksen til en lang rekke parlamentarikere.

Ifølge flere tyske medier var også kanslerkontoret til Angela Merkel rammet.

Arrestordre

Tysk politi satte inn store ressurser for å avdekke hva som hadde skjedd og hvem som sto bak.

Det tok tid å finne svar.

Først i mai 2020 ble det kjent at man hadde klart å knytte Bundestag-angrepet og de enorme datatyveriene til en navngitt person.

Han heter Dmitri Badin.

5. mai ble han formelt etterlyst da den tyske Riksadvokaten utstedte en arrestordre mot ham. Begrunnelsen var at han er mistenkt for det store datainnbruddet.

Mesterhjerne

Dmitri Badin er president

Vladimir Putins superhacker, en mesterhjerne som er medlem av en liten gruppe spesielt høyt kvalifiserte hackere innenfor den russiske militære etterretningstjenesten, bedre kjent som GRU. Han tilhører elitegruppen 26165, blant sikkerhetsanalytikere også kjent som APT28.

Badins tilknytning til denne gruppen skal være bevist gjennom omfattende analyser av datalogger og «informasjon fra samarbeidende tjenester,» men det er ikke blitt offentlig kjent nøyaktig hvordan identifikasjonen har skjedd.

Da han ble etterlyst i Tyskland, sto Dmitri Badin allerede på FBIs liste over personer mistenkt for alvorlig datakriminalitet som kunne knyttes til russiske APT28. Blant disse sakene var hackerangrepet mot den internasjonale antidopingorganisasjonen WADA, som var i gang med omfattende undersøkelser av russisk dopingvirksomhet. APT28 var også sterkt mistenkt for den russiske innblandingen i det amerikanske presidentvalget i 2016.

FBI etterforsket dette angrepet bredt, og tok i 2018 ut tiltale mot Badin og flere av hans nærmeste medarbeidere.

Angrepet mot WADA og innblandingen i USAs presidentvalg er bare toppen av isfjellet.

Kvelden før Ukraina skulle feire sin nasjonaldag i 2017, begynte et virus å spre seg med voldsom hastighet i datasystemer en rekke steder i landet. Det såkalte NotPetya-angrepet var rettet mot Russlands naboland, men gikk amok og slo ut datasystemer over hele verden. Ifølge Vladimir Putins pressesekretær Dmitrij Peskov, gjorde angrepet ingen særlig skade i Russland.

Den amerikanske FBI-etterlysningen lister opp navn på 11 navn på GRU-ansatte som de mener var involvert i datainnbrudd, både mot det demokratiske partiet og andre institusjoner i USA.

De 11 er Dmitry Badin, Boris Antonov, Ivan Yermakov, Aleksey Lukashev, Sergey Morgachev, Nikolay Kozachek, Pavel Yersov, Artem Malyshev, Aleksandr Osadchuk, Aleksey Potemkin og Viktor Netyksho.

Men det er bare Dimitry «Scaramouche» Badin det er utstedt konkret arrestordre mot.

EU gikk raskt ut og anklaget GRU for å stå bak angrepet.

Både i 2015 og 2016 skjedde det datainnbrudd i det danske forsvaret og i forsvarsdepartementet.

Danmark ga GRU ansvaret for det som skjedde.

Også i land som Frankrike, Tsjekkia, Italia, Polen, de baltiske landene og i Nederland har det skjedd hackerangrep der myndighetene hevder GRU står bak. NATO, IOC og Organisasjonen for sikkerhet og samarbeid i Europa har blitt angrepet av de russiske dataekspertene.

Og så sent som sommeren 2020 fikk også Norge merke virksomheten til GRUs dataeksperter (se faktaboks)

Norge angrepet

2020:

24. august 2020 varslet Stortinget om et datainnbrudd i deres e-postsystemer.

– Dette er en alvorlig hendelse som rammer vår viktigste demokratiske institusjon. Sikkerhets- og etterretningstjenestene samarbeider tett om den nasjonale håndteringen av hendelsen. Basert på det informasjonsgrunnlaget regjeringen besitter, er det vår vurdering at Russland står bak denne aktiviteten, uttalte utenriksminister Ine Eriksen Søreide.

Norske myndigheter protesterte kraftig på det som hadde skjedd. Russerne har ikke innrømmet noe som helst.

2022:

Tidlig onsdag 26. juni 2022 varslet russiske hackergruppa Killnet et storangrep mot Norge. Nettsidene til Arbeidstilsynet og BankID ble rammet. Det samme gjorde flere av Schibsteds aviser. Også politiet hadde tekniske problemer.

Statsminister Jonas Gahr Støre (Ap) tonet i etterkant ned alvorligheten i hackerangrepene.

– Det var et angrep på enkeltnettsider som ikke ser ut til å ha ført til ødeleggelser. Det har vært korte nedstengninger, sier Støre til NTB.

Støre understreker at det er alvorlig at noen angriper Norge på den måten, men viser til at forsvarseksperter har stemplet angrepene mer som «hærverk».

På spørsmål om hvem som står bak, svarer Støre slik:

– Det virker helt klart at det er en gruppe i Russland som til nå har vært det vi kan kalle prorussisk i sine synspunkter. Noen konklusjoner utover det vil ikke jeg trekke, sier han til NTB.

Taxi-tabbe

Selv om de ofte har lyktes med dataoperasjonene sine, hender det at GRU-agentene dummer seg ut. I Nederland, for eksempel, der målet var organisasjonen for forbud mot kjemiske våpen (OPCW) i Haag.

To agenter var sendt fra Russland, men ble tatt på fersk gjerning av nederlandsk politi. De ble avslørt av noe så banalt som taxi-kvitteringer.

I likhet med de fleste andre offentlig ansatte måtte GRU-agentene ha kvittering for å få refundert utlegg de hadde i jobben.

I bagasjen fant politiet kvitteringer for en drosjetur fra Moskva sentrum til byens internasjonale flyplass. Kvitteringen viste at turen hadde startet fra Komsomolsky Prospect nr 20 – adressen til GRUs hovedkontor.

Hendelsen ble en solid ripe i lakken for det russiske hackermiljøet, men det var bare et midlertidig tilbakeslag. I GRU-kontorene i sentrum av Moskva jobbet man trøstig videre.

De mange bevisene på virksomheten har ikke fått russiske myndigheter til å innrømme noe som helst.

Påstandene er tvert imot kraftig avvist av myndighetene – også av president Vladimir Putin selv. I 2017 sammenlignet han dataoperasjonene med kunst.

Glade kunstnere

– Hackere er frie mennesker. De er som kunstnere. Hvis de er i godt humør, så står de opp om morgenen og begynner å male sine bilder. Slik er også hackere, sa Putin.

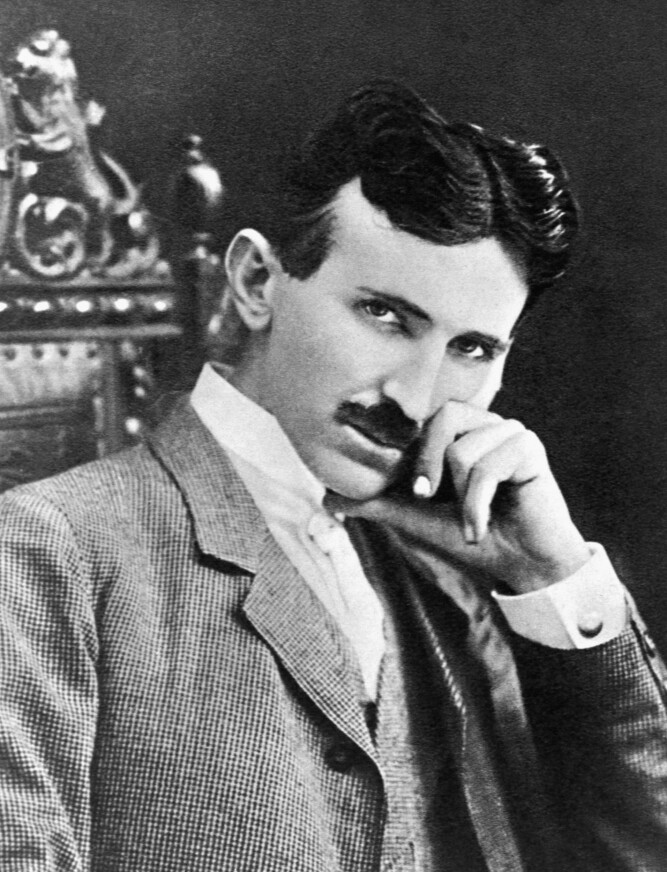

Svært lite er kjent om «kunstneren» Dmitri Badin og hans virksomhet.

Amerikanske etterforskere beskriver ham kort som en «angivelig militær etterretningsoffiser, knyttet til Unit 26265.» Badin ble født 15. november 1990 i Kursk, snaue 50 mil sør for Moskva. Det eneste kjente bildet av ham er hans passbilde.

Blandt dem som har gjort forsøk på å finne ut mer om Badin, er journalistgruppen Bellingcat (Belling cat – å henge bjella på katten).

– Basert på opplysninger fra hovedsakelig åpne kilder, kan vi slå fast at Badin virkelig arbeider for GRUs Unit 26165 skriver de i en artikkel.

Avslørt av bilspor

Ved å bruke såkalt omvendt bildesøk har de kommet over bilder av Badin på VK-kontoen som tilhører hans kone. VK, tidligere kjent som VKontakte, er et nettsamfunn som har oppnådd stor popularitet i den russiskspråklige delen av verden.

Bellingcat benyttet seg deretter av Microsofts Azure Face Verification for å sammenligne ulike bilder og få bekreftet at det dreide seg om samme person.

Gravejournalistene gjennomførte også et søk i databasen over russiske motorvogner. Der var det oppgitt at personen Dmitri Sergeyevitch Badin kjøpte en KIA modell PS i juni 2018. I registreringspapirene var oppgitt både eierens passnummer og stedet det var utstedt, i dette tilfellet St. Petersburg. Også bileierens offisielle adresse var oppgitt.

For Badin var det Komsomolsky Prospect 20 – adressen til GRUs hovedkvarter.

Bellingcat hadde tidligere identifisert 305 ansatte i den militære etterretningstjeneste ved at samtlige hadde registrert sine private biler på GRU-adressen. Dmitri Badin kjøpte sin bil senere, men sto med denne adressen i registeret som ble lekket i oktober 2018.

Dekknavn i kø

Bellingcat mener de har åpne beviser som kan peke mot at Badin virkelig har vært sentral i langt flere enn de operasjonene han så langt er knyttet til.

Ved å bruke registreringsnummeret på Badins bil har gruppen søkt i en lekket database over parkeringer i Moskva. Slik oppdaget de at han regelmessig parkerer bilen sin like i nærheten av et overnattingssted som tilhører det russiske militærakademiet i Bolsjaja Pirogovskaja 51. Parkeringsloggen viste også at Badin hadde betalt for parkeringen ved bruk av to mobiltelefoner. Ved å søke på mobilnumrene fant granskerne flere artige spor.

Ett av numrene dukket opp på meldingstjenesten Viber, med brukernavnet Gregor Eisenhorn. Det er en skikkelse som opptrer i fantasispillet Warhammer 40 000. Det andre nummeret dukket opp i to ulike apper, både under Badins eget navn, og under det som kan virke å være et av hans favoritt-alias, «Nicola Tesla.»

På sosiale medier opererte Badin blant annet under navnet Dmitri Makarov, og før det som «Scaramouche.» Dette var så tidlig at Badin ennå ikke hadde flyttet fra hjembyen Kursk, kontoen var knyttet til en fasttelefon der.

Det er ikke kjent nøyaktig når han flyttet til St. Petersburg. Etter alt å dømme har Badin studert ved det vitenskapelige universitetet i byen. Det er tidligere kjent at svært mange av hackerne fra GRU har sin utdannelse nettopp fra datastudiene i president Putins hjemby.

Det var mens han studerte i St. Petersburg at Badin begynte å bruke Scaramouche777 som brukernavn i ulike sammenhenger, blant annet på en Skype-konto.

I mars 2017 offentliggjorde datasikkerhetsselskapet SecureWorks en rapport der de slo fast at hackingen som var gjennomført av gruppe APT28 var en regjeringsstyrt operasjon, mest sannsynlig knyttet til russisk etterretningstjeneste. I rapporten lister de opp både hvilke mål APT28 skal ha angrepet, og hvilke verktøy de har benyttet for operasjonene.

Ett av disse verktøyene kalles for «Scaramouche.» SecureWorks har brukt denne betegnelsen fordi dette brukernavnet ble benyttet for både å overta datamaskiner og til å stjele opplysninger lagret i disse.

Gitt at Badin brukte navnet Scaramouche – slik mye tyder på – før han begynte i GRU, er det svært sannsynlig at det nettopp er ham som har skrevet programmene de russiske hackerne har benyttet seg av.

Mye tyder dermed på at vestlige myndigheter på ingen måte har sett det siste av det den ondskapsfulle italienske klovnen har på repertoaret.

Per 1. juli, 2022 er Badin fortsatt ikke pågrepet.

Kilder: bellingcat.com, Aftenposten, Wikipedia, FBI, Der Spiegel.

Denne saken ble første gang publisert 02/02 2021, og sist oppdatert 01/07 2022.